- 0904 558 448

- Khuyến mãi

- Gửi Ticket

- Giới thiệu

Việt Nam

English

Vào tháng 3/2018, Microsoft đã phát hành bản cập nhật bảo mật liên quan đến giao thức Credential Security Support Provider protocol (CredSSP) được sử dụng bởi kết nối Remote Desktop Protocol (RDP) giữa Windows Client và Windows Server.

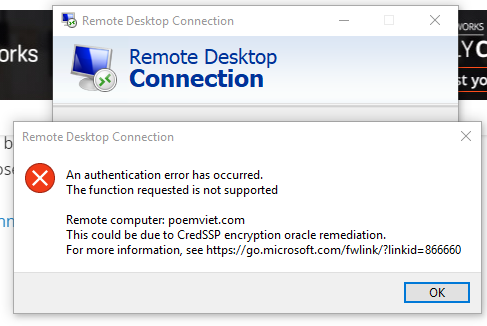

Vô hình chung điều này ảnh hưởng đến ứng dụng Remote Desktop của Windows. Khi bạn mở ứng dụng Remote Desktop client để kết nối đến Server hay VPS Windows bạn có thể sẽ gặp phải thông báo lỗi về ‘CredSSP encryption oracle remediation error ‘ như hình dưới đây khi cố gắng kết nối Remote Desktop đến Windows Server:

Trước đây, khi chưa có bản update này, bạn dễ dàng kết nối máy chủ Windows bằng RDP, nhưng sau khi Microsoft bắt Windows Server update patch mới thì không dễ để client kết nối RDP Windows Server nữa. Trường hợp này xảy ra khi mà kết nối RDP được tạo ra giữa 1 bên đã được cập nhật patch (thường là RDP Client) và 1 bên chưa được cập nhật patch (thường là Windows Server).

Điều này là do lỗ hổng bảo mật CVE-2018-0886 | CredSSP Remote Code Execution Vulnerability. Vào tháng 3/2018 Microsoft đã phát hành bản cập nhật để thực hiện 2 vấn đề :

Vấn đề chứng thực RDP có thể phát sinh khi mà local client và máy chủ remote Windows Server khác nhau về thông số cấu hình “Encryption Oracle Remediation” nhằm định nghĩa cách thức xây dựng session RDP với CredSSP.

Vậy sẽ có 3 trường hợp như sau:

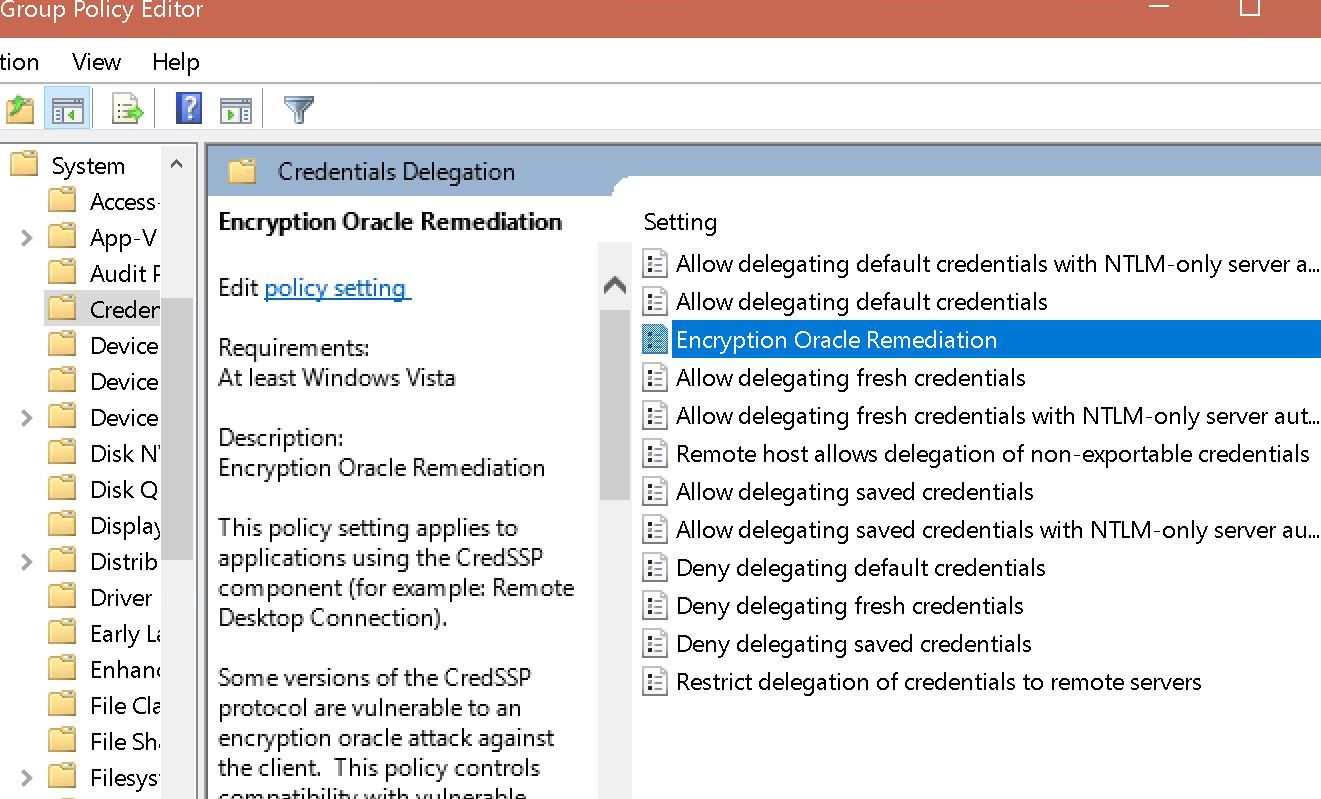

Cách xử lý tốt nhất đó là hãy tiến hành cập nhật bản vá mới liên quan CredSSP trên Windows Server và cả RDP Client. Nhưng nếu bạn muốn có thể kết nối Remote Desktop vào một máy chủ Windows Server chưa cập nhật bản vá lỗ hổng CredSSP, thì trên máy tính cá nhân Windows Client bạn có thể sử dụng cách thức hạ mức độ bảo vệ ứng dụng trong chính sách (policy) ‘Encryption Oracle Remediation‘ xuống cấp ‘Vulnerable‘ thông qua Group Policy.

Bước 1:

– Mở Local Group Policy Editor : gõ gpedit.msc vào Start Menu

Bước 2:

– Di chuyển đến đường dẫn chính sách như sau : Computer Configuration > Administrative Templates > System > Credentials Delegation

– Click chuột để cấu hình chính sách ‘Encryption Oracle Remediation’.

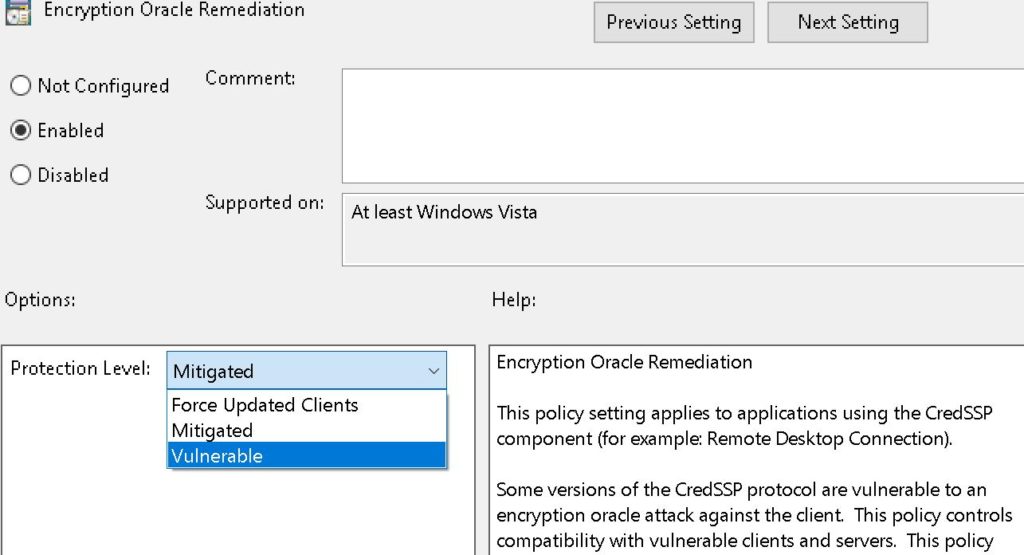

Bước 3:

– Kích hoạt ‘Enabled‘.

– Thiết lập ‘Protection Level’ là ‘Vulnerable‘.

Nguồn: Sưu tầm

Thái Sơn Lâm - 3 năm trước

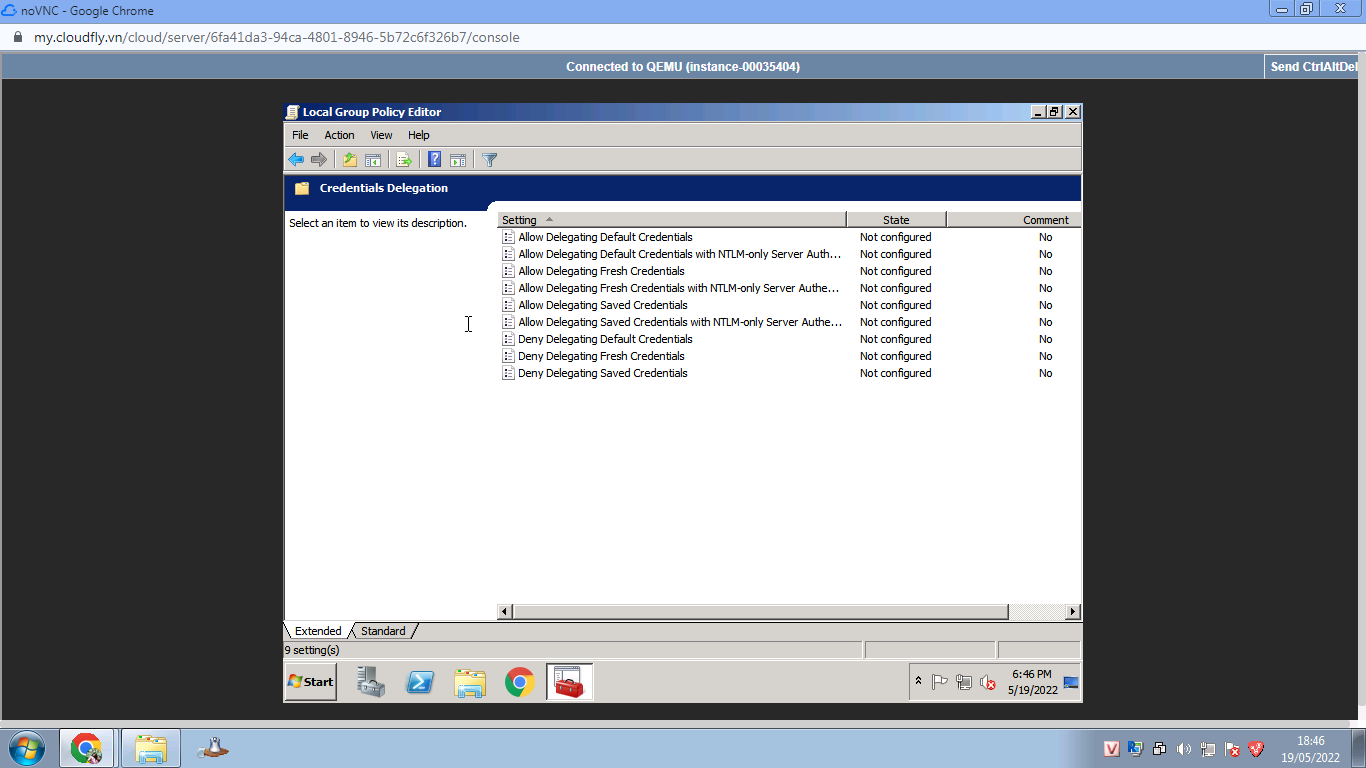

vào đó vẫn không có phần ‘Encryption Oracle Remediation' thì phải làm sao ạ

0